出于学习的需要,配置了一台测试环境用机,铭瑄N3160,配置了一张8111千兆为网卡,这主板板载百兆,不过我的出口只有50Mbps,所以板载口作为WAN口,8111作为LAN口。

我这里已经做好了,所以会和大家操作的有所不同。

创建虚拟机

PVE的安装在这里不再赘述。

由于我的机器不支持VT-D,所以没有写直通,不过也够用了。

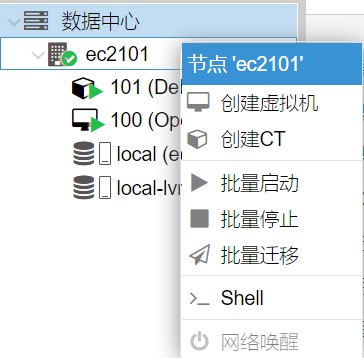

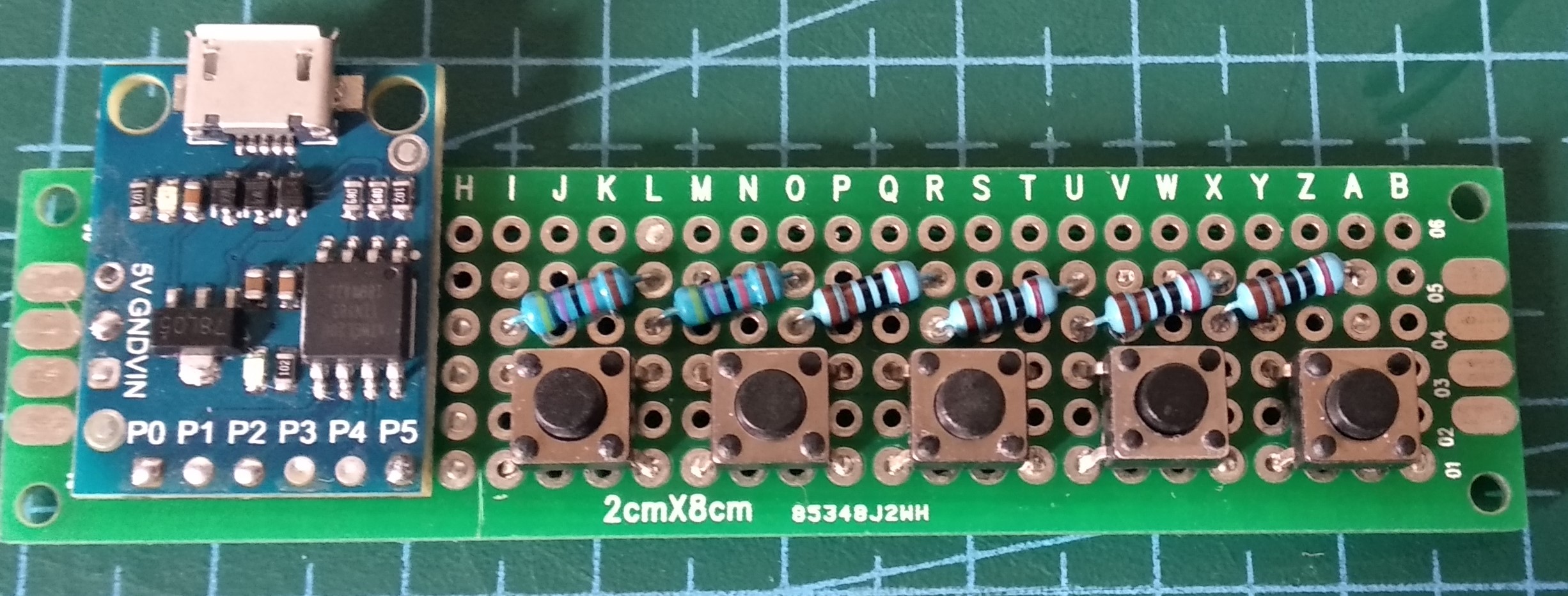

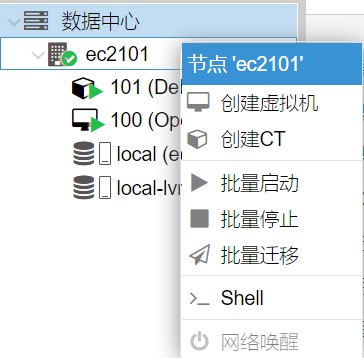

首先创建一个虚拟机,在左边选中我们的数据节点,右键新建虚拟机:

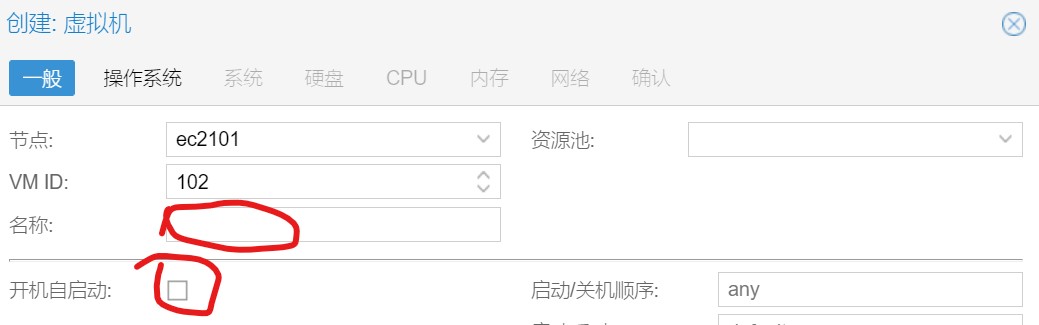

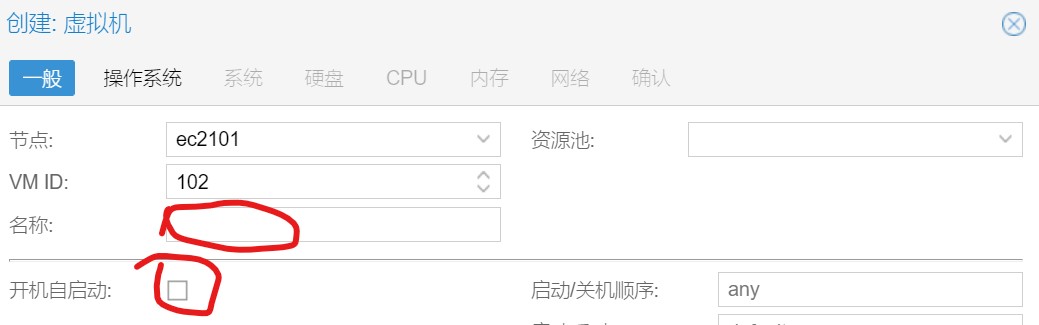

这里一步一步来:

- 一般:填写名称,勾选开机自启动,VM ID可指定也可默认

- 操作系统:不使用任何介质

- 系统:显卡选择VMWare兼容

- 硬盘:默认,反正后面会删除

- CPU:按需分配,这里有CPU权重,就是优先级

- 内存:按需分配,1G足够

- 网络:默认vmbr0,模型选择virtio半虚拟化

最后确认创建即可。

创建好后点击我们的虚拟机,点击硬件:

点击我们新建的硬盘,点击分离它会变成未使用磁盘,再点击它删除,将这个硬盘删除掉。

将我们准备的Openwrt的镜像通过WinSCP上传到我们的PVE上,并执行:

qm importdisk <VM ID> <镜像名称> local-lvm

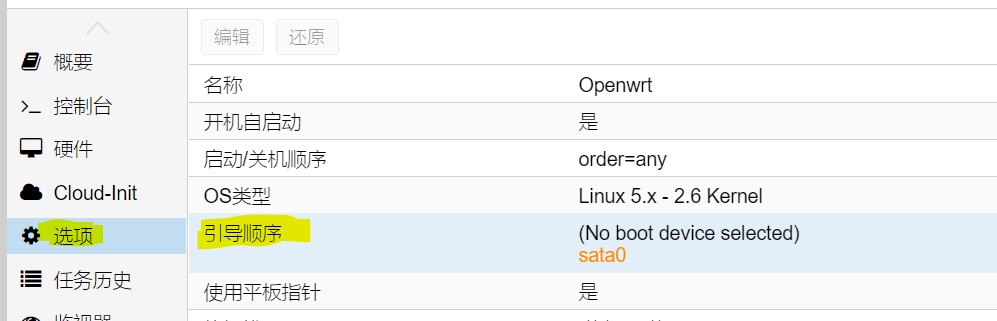

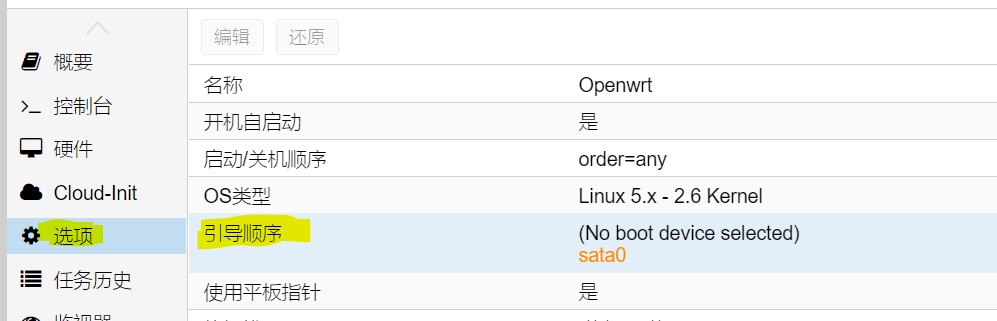

等完成后回到硬件界面,会发现多了一个未使用磁盘,双击它,直接点击添加,再然后来到选项,双击引导顺序,只选择我们的硬盘。

这样,虚拟机的配置告一段落。

网络配置

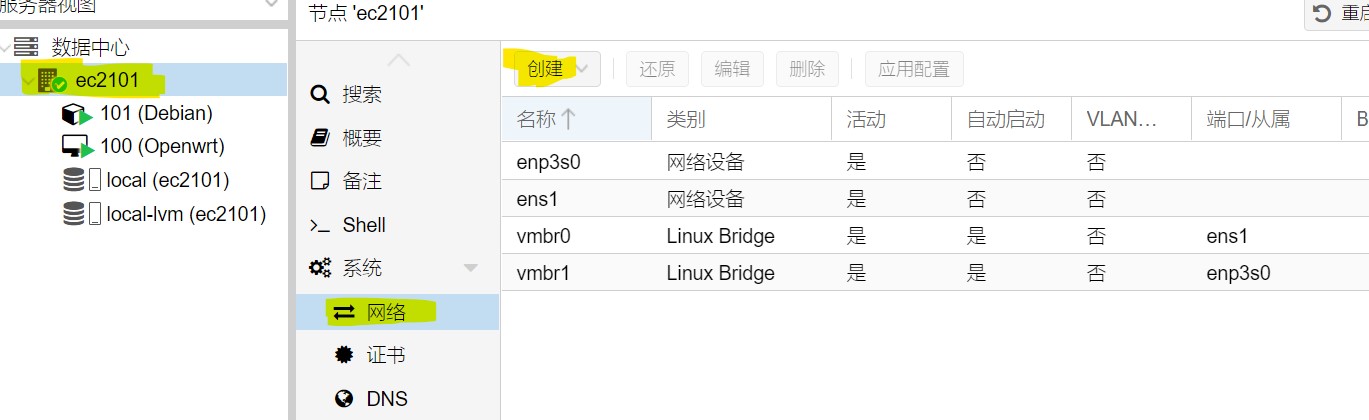

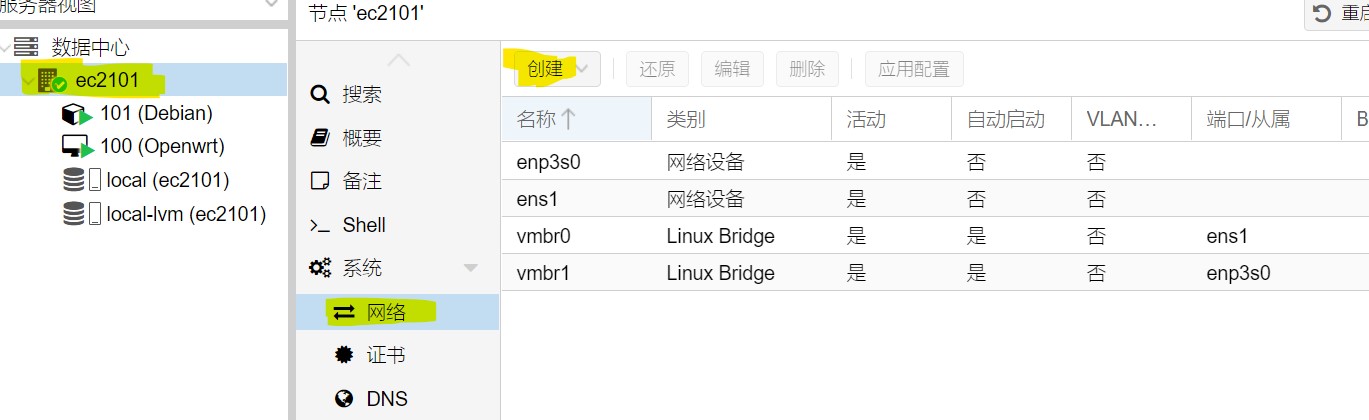

回到服务器节点,点击网络:

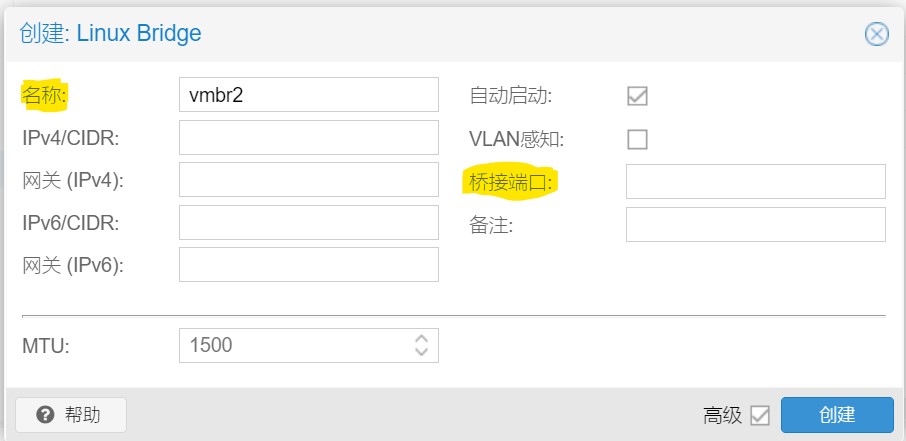

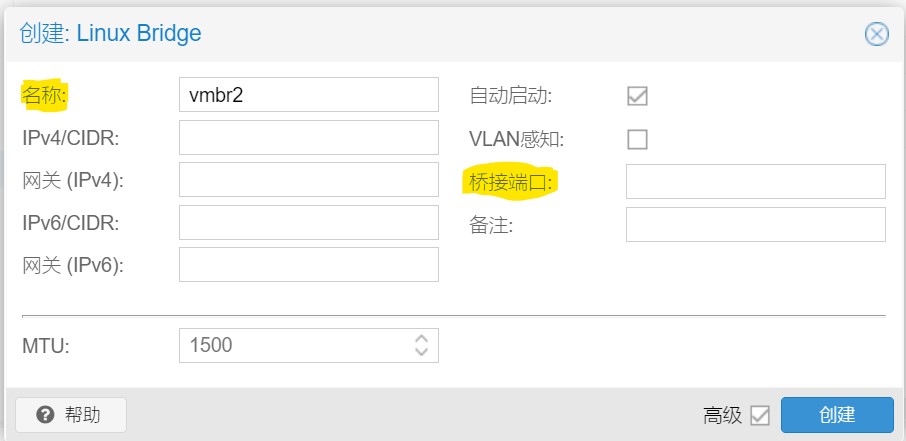

点击创建选择LinuxBridge,名称默认,桥接端口填写物理网卡名称,比方说enp3s0:

这样,PVE上就有了两个虚拟交换机(网桥),其中默认就有的vmbr0我们作为LAN交换机,新建的vmbr1作为WAN交换机。

我们双击默认交换机vmbr0,更改里面的管理IP与网关,改为我们之后Openwrt的网段,比方说192.168.1.x。

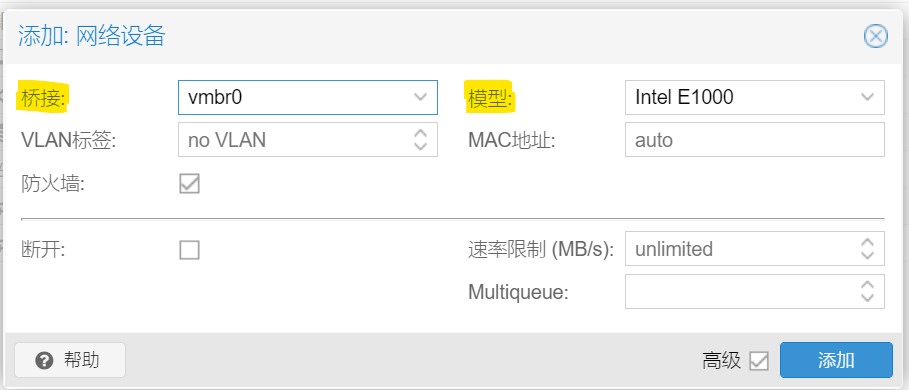

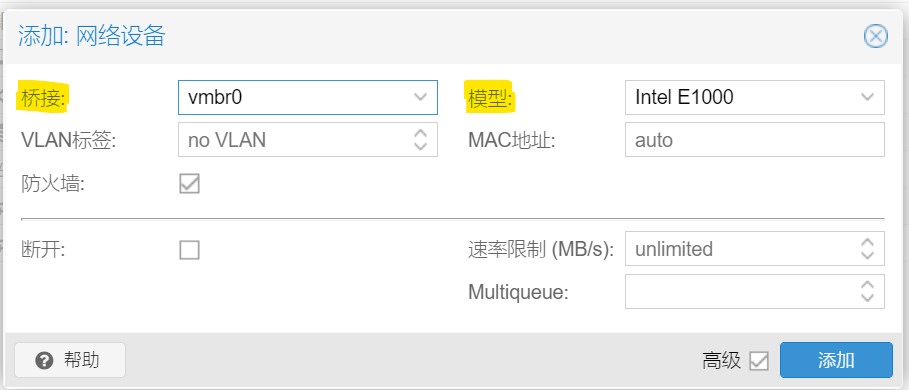

配置完成后返回Openwrt虚拟机,来到硬件,点击添加,添加网络设备:

这里分别添加vmbr0与vmbr1,模型选择virtio半虚拟化(更新:不要选E1000,不然性能不行),之后选择节点,点击右上角的重启来生效。

后续配置

连接网线到vmbr0所绑定的网口上。

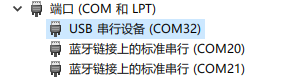

打开 控制面板\网络和 Internet\网络连接,右键属性,互联网协议4,属性,填写与PVE和将要配置的Openwrt同一网段。

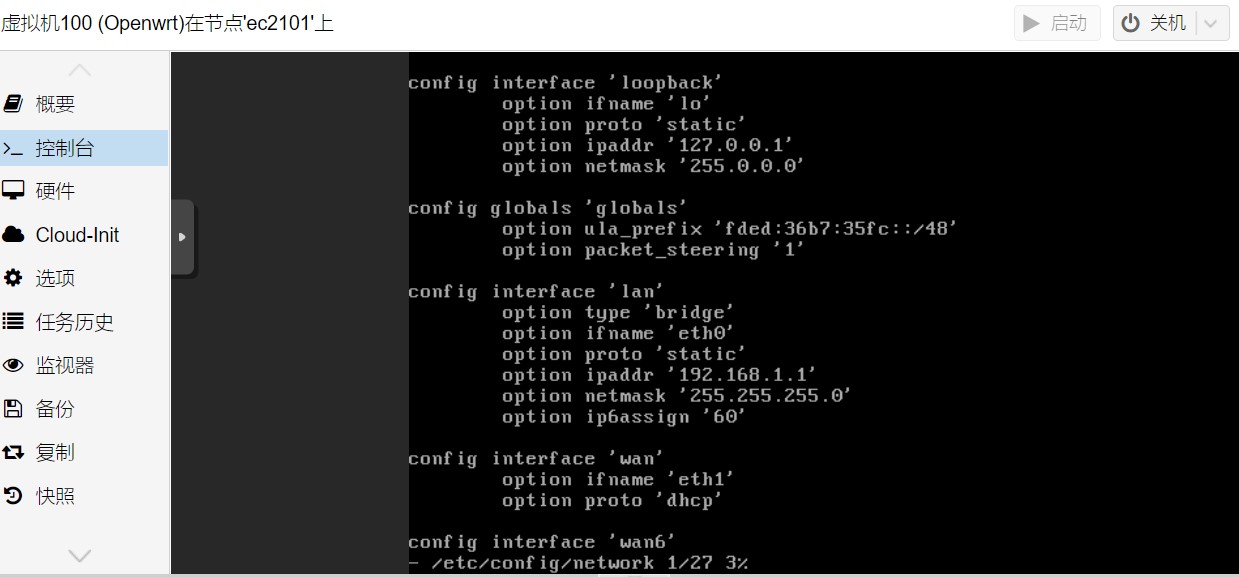

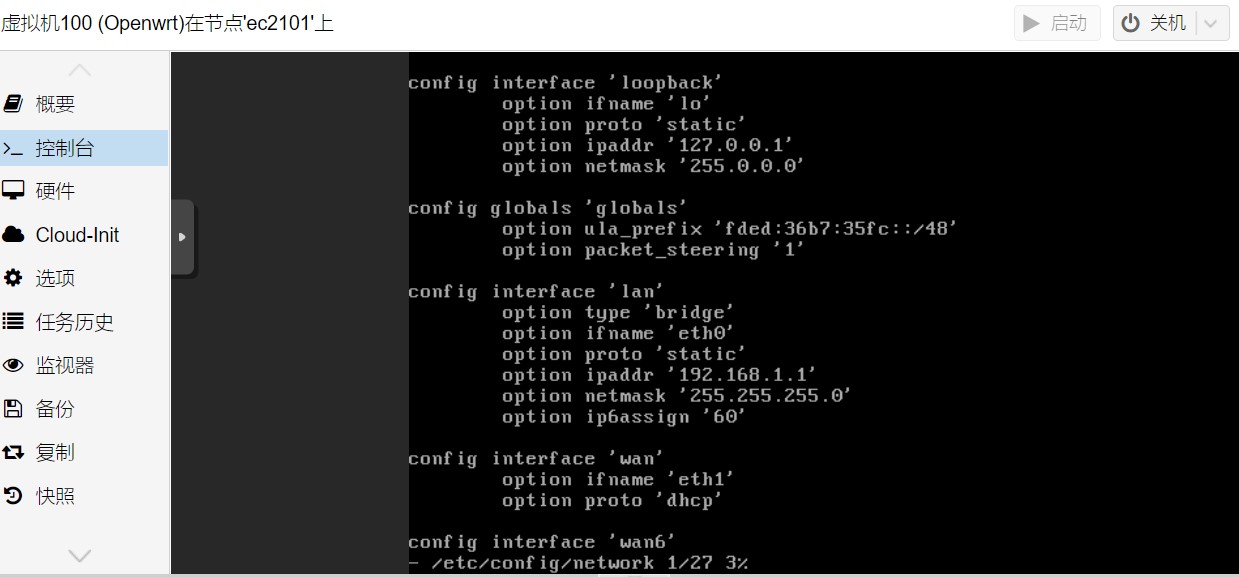

在上面重启后,我们输入PVE的管理IP,回到我们的虚拟机,点击控制台,在里面配置我们的WAN口与LAN口,你可以输入ifconfig来查看端口的MAC地址,再根据硬件选项卡中网络设备所对应的MAC地址来判断,之后在控制台中按照常规配置WAN口与LAN口即可,之后可以通过网页来配置把玩Openwrt。

后续工作

之后需要配置BIOS来电自启,我这里工作日晚上会断电,所以还要配置提前关机。

(/etc/crontab)

30 22 * * * root /sbin/shutdown -h now

配置单

- 主板:铭瑄N3160

- 内存:金士顿DDR3 1333 4GB (这板子挑内存条,手头上的内存条没办法组双通道)

- 存储:旧的东芝500GB硬盘 (反正对速度没有需求)

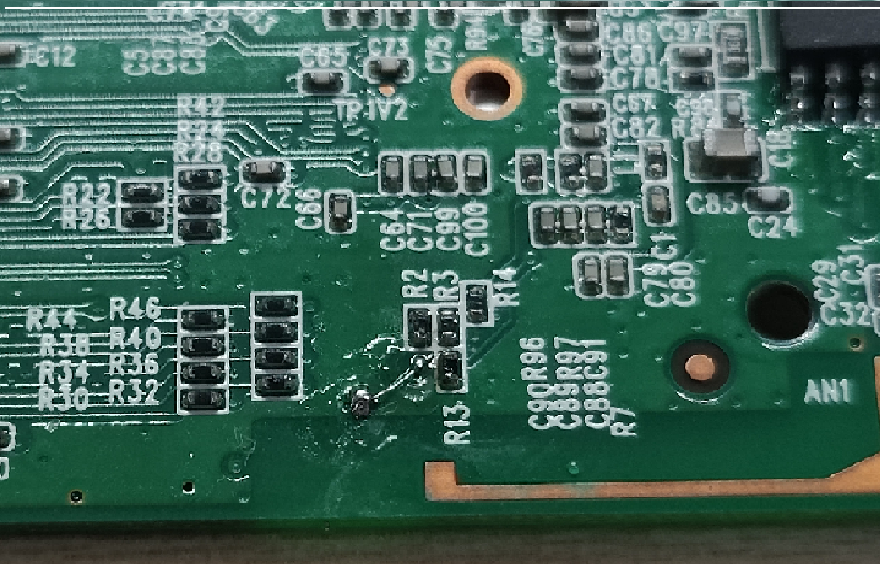

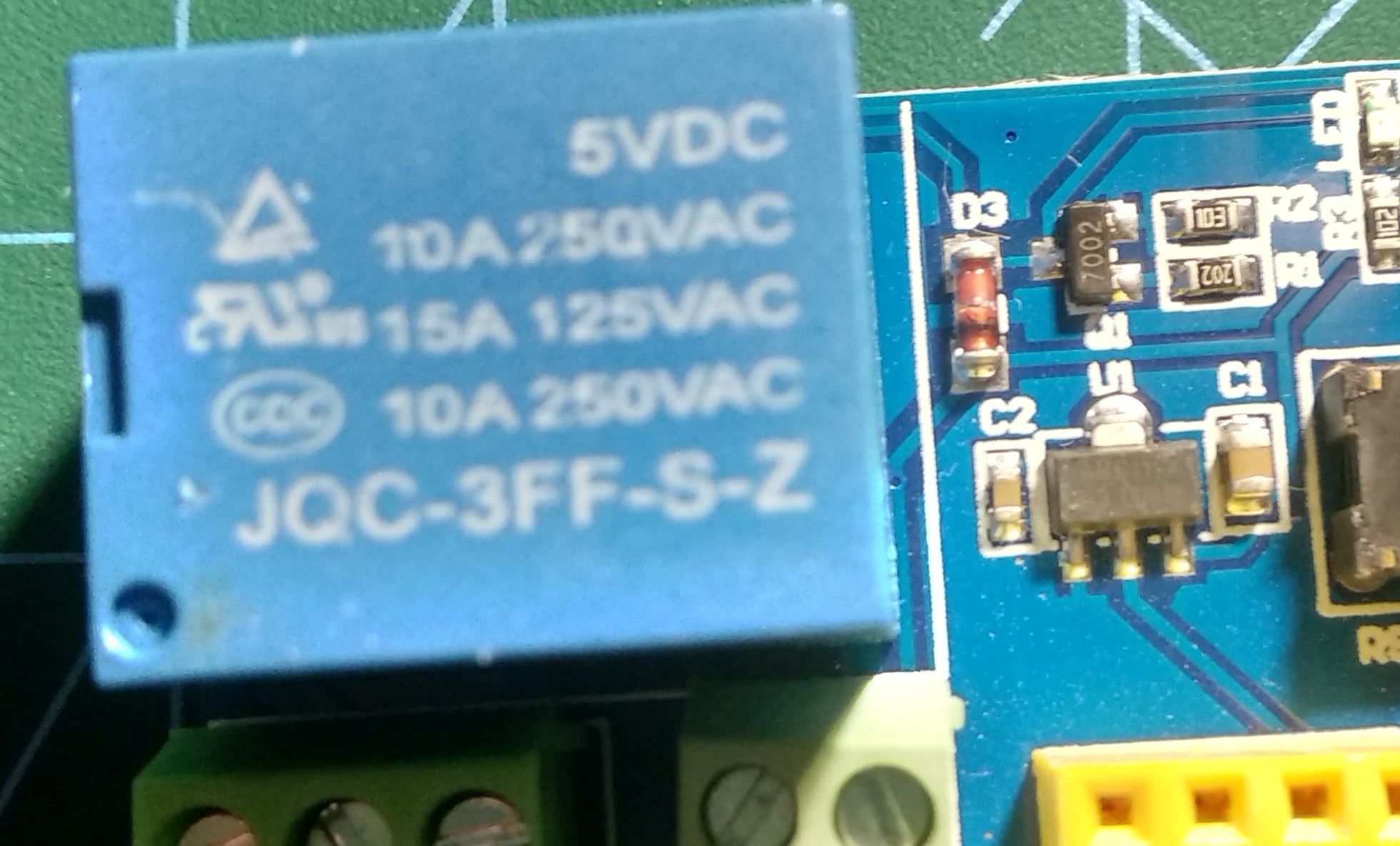

- 网卡:PCIE RTL8111

- 预计功耗:25w